Die Digitalisierung bringt nicht nur fortschrittliche Technik mit sich, sondern auch Risiken. Gerade im Zeitalter des Homeoffice müssen viele Menschen von unterschiedlichsten Orten aus auf Informationen des Unternehmens zugreifen. Dies birgt immer die Gefahr, dass auch unbefugte Personen wie Hacker in die Systeme eingreifen können. Um dies zu vermeiden, gibt es IAM-Systeme, welche im folgenden Artikel näher erläutert werden sollen.

IAM „kurz erklärt“

IAM, oder Identitäts- und Zugriffsmanagement, bezeichnet ein System, welches den Zugriff auf unternehmensinterne Daten sicher von überall gewährleistet.

Definition: IAM

IAM ist ein Acronym für Identity and Access Management (dt. Identitäts- und Zugriffsmanagement). Es beschreibt ein System, durch welches der Zugang zu unternehmensinternen Daten sicher und von überall aus möglich ist. Dafür wird das Verfahren der Zwei-Faktor-Authentifizierung angewandt, um die Daten maximal vor unbefugter Einsicht zu schützen.

Rechtliche Anforderungen

Zunächst unterliegen IAM-Systeme der Datenschutzgrundverordnung im Allgemeinen und dem BDSG (Bundesdatenschutzgesetz) in ihrer Erweiterung. Des Weiteren gibt es auch Sondervorschriften wie NIS2 für digitale Dienstleister oder BSI C5 für Cloud Computing. Die ISO 27001 beschreibt außerdem einen internationalen Standard für Informationssicherheit in Managementsystemen und bildet somit das äußere Rahmenwerk für IAM.

Vorteile & Ziele

IAM bewältigt viele Herausforderungen, welchen Unternehmen in der heutigen Zeit gegenüberstehen. Welche Ziele und entsprechende Vorteile das Identity and Access Management bringt, zeigt die folgende Auflistung:

-

Flexibilität:

Das System erlaubt dem Unternehmen und damit auch den Mitarbeitenden flexiblere Arbeitszeitkonzepte. Durch die Pandemie wechselten viele ins Homeoffice und wollen diesen Zustand auch weiterhin erhalten oder nur gelegentlich im Firmenbüro arbeiten. -

Schutz gegen Bedrohungen:

Vereinfachte Zugriffsmaßnahmen haben über die letzten Jahre zu einer nachlassenden Sicherheit der Daten geführt. Hacker und Datendiebe können vergleichsweise einfach an Firmeninterna gelangen. IAM schützt diese Daten vor unbefugtem Zugriff, sowohl intern als auch extern. Denn auch intern muss geregelt sein, welche Mitarbeiter auf welche Informationen Zugriff haben. -

Zentrale Zugriffskontrolle:

IAM sorgt dafür, dass die Zugriffsverwaltung zentralisiert ist und die Sicherheitsrichtlinien deshalb universell für das gesamte IT-Netzwerk gelten. -

Datenschutz & rechtliche Vorschriften:

Die Datenschutzgrundverordnung gibt gewisse Richtlinien vor, um besonders sensible Daten zu schützen. IAM-Systeme sind, wenn richtig angewendet, regelkonform und vermeiden somit nicht nur Datenverlust, sondern auch Strafen wegen Datenschutzverstößen. -

Digitale Transformation:

IAM kann auch die Effizienz der Datenverarbeitung durch die Automatisierung verschiedenster Kernprozesse erhöhen und somit zur Kostensenkung im Unternehmen beitragen. -

Aufwandsreduktion:

Da IAM-Systeme großteils selbstständig arbeiten und zugriffsberechtigte Personen auch Passwörter und Ähnliches eigenständig zurücksetzen können, erspart dies gerade der IT einige Aufwände. Auch die Kontrolle wird hierdurch erleichtert, da weniger menschliche Fehler entstehen und die Überprüfung somit schneller abläuft. -

Auditierbarkeit:

Über verschiedene Mechanismen können die Zugriffsaktivitäten gespeichert und abgerufen werden, sodass zu jedem Zeitpunkt festgestellt werden kann, wer, wann, mit welcher Berechtigung auf welche Daten zugegriffen hat.

Funktionsweise

IAM besteht aus zwei wesentlichen Schritten: der Identifizierung der Person und der Erteilung der Zugriffsrechte.

Identifizierung/Authentifizierung

Zunächst wird der Nutzer identifiziert. Dies geschieht in den meisten Fällen über eine Zwei-Faktor-Authentifizierung auf Basis einer Datenbank.

➜ Zunächst wird eine solche Datenbank benötigt, welche alle relevanten Informationen zu den berechtigten Personen enthält, beispielsweise Name, Geburtsdatum und E-Mail-Adresse, aber auch Position und Verantwortlichkeiten. Diese Datenbank muss laufend aktualisiert werden, wenn sich personelle Umstände oder Zugriffsberechtigungen ändern.

➜ Beim Log-in werden dann die Anmeldedaten mit der Datenbank über das Single-Sign-On-Verfahren (SSO) verglichen, um zu verifizieren, um welchen Nutzer es sich handelt und welche Rechte dieser hat. Oft kommt hierbei auch eine 2-Faktor-Authentifizierung zum Einsatz. Dabei wird nach der Anmeldung ein Sicherheitscode an die korrespondierende E-Mail-Adresse oder Telefonnummer versandt, welcher innerhalb eines bestimmten Zeitfensters in das Programm eingegeben werden muss.

Zugriffsrechte/Autorisierung

Die Autorisierung bestimmt, welche Zugriffsrechte dem sich Anmeldenden gegeben werden, auf Basis der Datenbank. Die Verwaltung dieser Zugriffsrechte wird auch als ARM (Access Rights Management) abgekürzt und sollte in der Organisation zentral gepflegt werden. Zu diesem Aufgabenbereich zählt auch die rollenbasierte Zugriffskontrolle RBAC (Role-Based Access Management), um zu garantieren, dass jeder Mitarbeitende nur Zugriff auf diejenigen Daten hat, welche ihm zur Verfügung stehen sollten.

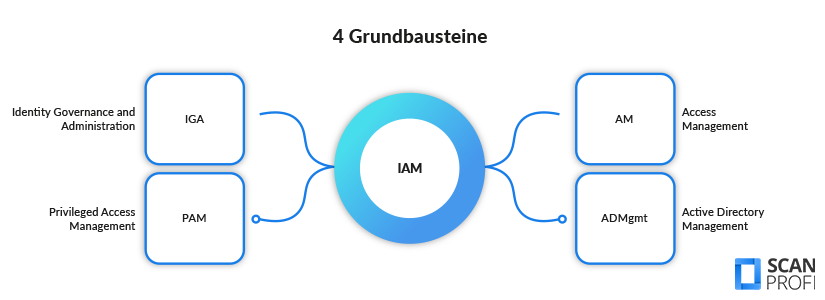

4 Grundbausteine

IAM baut auf vier Grundbausteinen auf: IGA, AM, PAM und ADMgmt.

IGA steht für Identity Governance and Administration und sorgt dafür, dass jeder Nutzende nur diejenigen Zugriffsrechte erhält, die auch wirklich gebraucht werden. Dadurch werden unnötige Datenlöcher vermieden. Außerdem automatisiert das System die Verwaltung von Zugriffsrechten.

Ähnlich wie bei IGA geht es auch bei AM (Access Management) um Zugriffsrechte. AM bietet jedoch definiertere Autorisierungsrichtlinien und ermöglicht die Administration, ohne die Benutzerfreundlichkeit einzuschränken.

Das Privileged Access Management (PAM) schützt besonders die sensiblen Konten wie die von Netzwerkadministratoren oder der Datenbankverwaltung. Der Log-in ist hier oftmals zeitbegrenzt, sodass Systeme nicht unbeachtet offenliegen.

Das Active Directory Management (ADMgmt) ist von Vorteil, wenn bereits AD-Systeme genutzt werden. Es sorgt für Zugriffskontrolle und Sicherheit im Administratorenbereich und gewährleistet das Prinzip der minimalen Berechtigungen, also dass jeder Nutzende die für ihn kleinstmöglichen Zugangsrechte besitzt.

Implementierung

Die Implementierung beginnt bereits vor der Entscheidung für einen Anbieter. Zunächst muss eine Liste aller relevanten Informationen zu allen Mitarbeitenden, inklusive deren Berechtigungsstufe, aufgestellt werden. Wichtig ist zudem eine Auflistung aller Geräte eines Mitarbeitenden, mit welchen er oder sie Zugriff benötigt, da geräteübergreifendes Arbeiten durch Smartphones, Tablets und Laptops immer beliebter wird.

Daraufhin werden die Rollen innerhalb des Systems definiert, sowie der Wirkungsradius des IAM. Gerade in der Übergangsphase können nicht sofort alle Bereiche abgedeckt werden, weshalb vor, aber auch nach der vollständigen Einführung eine Roadmap mit Planung zukünftiger Entwicklungen angefertigt werden sollte. Dies ist vor allem wichtig, da sich die Anforderungen an das IAM mit der Unternehmensgröße und der Art der Beschäftigung ändern können.

Herausforderungen & Risiken

Als IT-Netzwerk, hat IAM auch einige Herausforderungen, welche schnell zu Risiken werden können, wenn sie nicht fachgemäß angegangen werden.

-

Komplexität und Aufwand

IAM-Systeme sind häufig sehr komplex und die Verwaltung sehr aufwendig. Es sind IT-Spezialisten und laufende Kontrollen nötig, um die Systeme auf dem neuesten, sichersten Stand zu halten.

→ Sollten hier Fehler unterlaufen, kommt es schnell zu Sicherheitsrisiken oder unsachgemäßem Datenzugriff, welcher das Unternehmen nachhaltig schädigen kann. -

Operative Herausforderungen:

Wenn der Betrieb und der Support nicht ausreichend geplant wurden, kann es unter den Mitarbeitern schnell zu Problemen kommen. Offene Fragen und fehlende Antworten können die Prozesse verlangsamen und der Vorteil an Flexibilität und Aufwandsreduktion verschwindet. -

Anpassungsfähigkeit:

Eine weitere Herausforderung besteht darin, das System laufend an neue Technologien, Unternehmenswachstum oder veränderte Anforderungen anzupassen. Geschieht dies nicht, so geht der Wettbewerbsvorteil verloren und IAM ist nicht mehr rentabel oder nützlich. -

Zugangsdatenverwaltung:

Alle Zugriffsrechte müssen streng überwacht werden, um Fehler zu vermeiden. Dazu zählen kompromittierte Daten, Privilege Creep und auch verwaiste Konten. Privilege Creep bezeichnet hierbei eine schleichende Zugriffserweiterung, wenn Rechte, welche der Mitarbeiter nicht mehr benötigt, trotzdem bestehen bleiben. Verwaiste Konten von ehemaligen Mitarbeitern bieten außerdem eine große Angriffsfläche für Hacker.

Häufig gestellte Fragen

IAM steht als Acronym für Identity and Access Management, oder zu Deutsch Identitäts- und Zugriffsmanagement. Es bezeichnet ein technisches System der doppelten Authentifizierung und Autorisierung beim Log-in in unternehmensinterne Systeme und schützt damit sensible Daten von Organisationen.

IAM-Systeme haben viele Vorteile. Sie erhöhen beispielsweise die Flexibilität im Unternehmen, sodass Mitarbeitende von verschiedensten Orten zu unterschiedlichen Zeiten arbeiten können. Durch die Authentifizierung bieten sie außerdem Schutz gegen Bedrohungen wie Hacker und sind somit auch DSGVO-konform.

Ein IAM-System setzt sich aus vier zentralen Bausteinen zusammen. Dazu gehören die Identity Governance & Administration (IGA), das Access Management (AM), das Privileged Access Management (PAM) sowie Active Directory Management (ADMgmt).